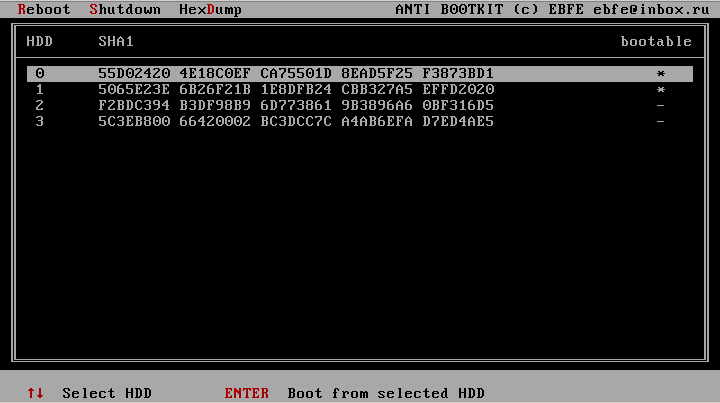

Bootloader/Bootdisk, der MBRs=MasterBootRecord der Festplatten ausliest, deren jeweilige CRC16 (CRC-CCITT (0xFFFF)) und BSDSums anzeigt und von der ausgewählten Platte „weiterbooten“ kann.

Sinn:

die MBR enthält üblicherweise einen Bootloader, der das eigentliche Betriebssystem lädt.

Bootkits überschreiben diese Sequenz mit dem eigenen Code. So kann dieser schon vor dem Betriebssystem geladen werden. Üblicherweise hooken Bootkits zusätzlich „Lowlevel“ Lese/Schreibfunktionen – versucht das Betriebssystem bzw. ein AV Programm MBR auszulesen, bekommen sie nur den hübschen Backup der früheren Daten, nicht jedoch die reale MBR zu sehen. Damit können auch jegliche Sicherheitsmechanismen ausgehebelt werden ( berühmtes Bsp: http://www.heise.de/newsticker/meldung/B…859.html). Kurz: man kann ein infiziertes System „von sich selbst aus“ nicht erkennen.

Man kann allerdings von CD booten und sich die MBR anschauen/die Checksums prüfen ;). Was ist aber der Unterschied zu einem modifizierten Knoppix&Co?

Ganz einfach: 2 Sectoren == 1024 Byte großer Loader bootet nunmal sehr schnell. D.h Bootsequenz im Bios einstellen und immer von CD booten – kurzer Blick auf Prüfsummen und „weiterbooten“ sollte auf jedenfall sehr viel flotter gehen als mit einer „schwergewichtigen“ LiveCD ;).

How-To: auf CD/Diskette (falls jemand noch sowas hat 😉 ) oder USB schreiben und im BIOS die Bootsequenz so umstellen, dass zuerst von diesem Medium gebootet wird. Falls alles glatt läuft, sollte eine Liste mit Festplatten + Checksummen sowie einem Dump angezeigt werden.

Tasten:

ESC oder ’s‘ – für Shutdown

BACKSPACE oder ‚r‘ – für Reboot

ENTER oder ‚b‘ – booten vom ausgewählten Laufwerk

Bild_hoch(PageUp) oder ‚c‘ – Hochscrollen im Dump-Fenster

Bild_runter(PageDown) oder ‚v‘ – Herunterscrollen im Dump-Fenster

Pfeiltaste_hoch oder ‚d‘ – Plattenauswahl

Pfeiltaste_runter oder ‚f‘ – Plattenauswahl

Schaut etwas verwirrend aus, sollte aber größtenteils intuitiv sein:

1. Hauptfunktionen werden im Menu angezeigt (jeweiliger Buchstabe highlighted)

2. Festplattenmenü wird über Pfeiltasten und ENTER gesteuert

3. nur die Hex-Dump Ansicht wird mit Bild_hoch/runter Tasten gescrollt.

Vornweg:

Software wurde für den Eigengebrauch geschrieben.

Es weden grundsäztlich nur „Leseoperationen“ verwendet.

Trotzdem: ich übernehme keine Verantwortung für irgendwelche

Schäden sowie kein Support für irgendwas (bei mir läuft’s 😉 – und über

„Ferndiagnose“ kommt man bei diesen Sachen nicht weit – daher will ich

gar nicht erst anfangen zu supporten).

Inhalt:

—————————-

Fertige Images:

boot.iso – zum brennen auf CD

mbrcheck.img – auf USB,Diskette, Festplatte oder „selbstständig“ auf CD brennbares Image.

mbrcheck.realsize.img – dasselbe wie oben, nur nicht auf 1.44MB aufgefüllt, sondern bei 1024Byte gelassen 😉

—————————-

Source:

mbrcheck.asm und defines.inc

—————————-

Makes:

makefile (für Linux-Make) oder make.bat (Win), benötigt NASM.

Erstellt ein fertiges Image.

makecd.bat (Win), benötigt: mkisofs.exe (z.B von hier: http://www.heise.de/ct/…),

erstellt aus dem Image eine bootbare ISO. Alternativ kann man unter Win die übliche

Brennsoftware verwenden, IMG Datei auswählen und die Option „bootbar“ suchen.

Ich gehe davon aus, dass Linuxuser in der Lage sind makecd.bat zu lesen 😉

—————————-

Sonderedition ( mbrcheck v0.3.0-1337.zip ): *ich konnt’s mir nicht verkneifen :)*

Download:

Anti Bootkit 0.3

Anti Bootkit 0.3.1337

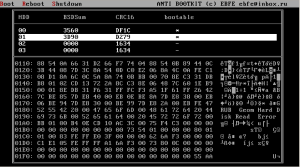

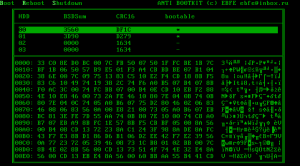

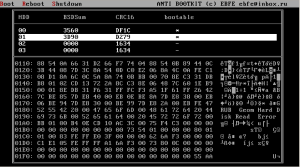

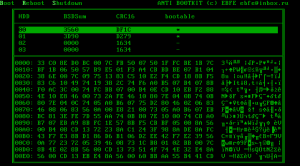

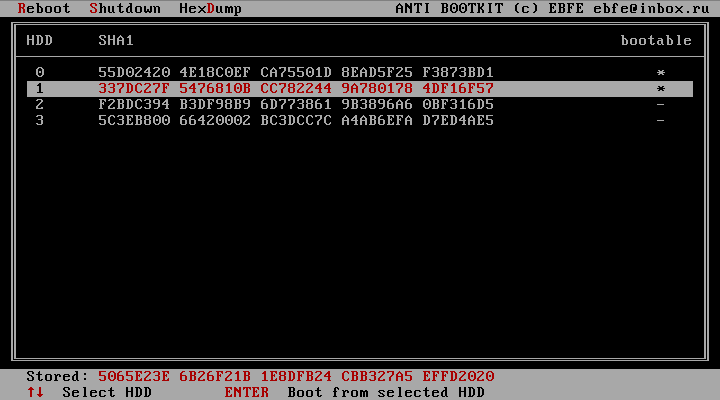

Nun kann man sich die Prüfsummen notieren um diese dann bei Bedarf (z.B nächsten

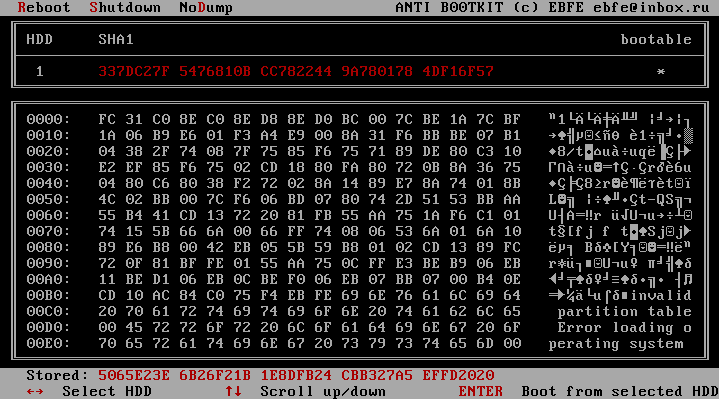

Boot) vergleichen zu können. Besonders Neugierige können sich auch den Hexdump

anzeigen lassen:

Nun kann man sich die Prüfsummen notieren um diese dann bei Bedarf (z.B nächsten

Boot) vergleichen zu können. Besonders Neugierige können sich auch den Hexdump

anzeigen lassen:

Steuerung

Die Steuerung sollte größtenteils selbsterklärend sein. Im Hauptmodus:

Pfeiltasten hoch/runter - Festplatte auswählen

ENTER - von ausgewählten Festplatte booten

R - Reboot

S - Shutdown

D - Dump anzeigen

Im Hexdumpmodus:

Pfeiltasten rechts/links - Festplatte auswählen

ENTER - von der ausgewählten Festplatte booten

Pfeiltasten hoch/runter - Dumpfenster scrollen

R - Reboot

S - Shutdown

D - Dump ausblenden (zum Hauptmodus wechseln)

Anmerkung:

Das Herunterfahren wird durch die APM Schnittstelle realisiert. Aus verständ-

lichen Gründen wird es in der nächsten Zeit keine ACPI Umsetzung geben ;).

Inhalt des Archivs

Fertige Images:

boot.iso - zum brennen auf CD

antibootkit.img - auf USB-Stick, Diskette, Festplatte oder "selbst-

ständig" auf CD brennbares Image

Source:

antibootkit.asm - Hauptprogramm

user.config - hier kann der Benutzer einzelne Sachen konfigurieren

(erstmal nur die CUI Farben)

\includes\cui.inc - CUI/Anzeigefunktionen

\includes\defines.inc - globale Definitionen/Structurdokumentation

\includes\pow_mgmt.inc - Funktionen zum Herunterfahren/Neustarten

\includes\sha1.inc - SHA1 Implementierung

Makes:

make.bat - assembliert Source zu einem fertigen Image, benötigt

Steuerung

Die Steuerung sollte größtenteils selbsterklärend sein. Im Hauptmodus:

Pfeiltasten hoch/runter - Festplatte auswählen

ENTER - von ausgewählten Festplatte booten

R - Reboot

S - Shutdown

D - Dump anzeigen

Im Hexdumpmodus:

Pfeiltasten rechts/links - Festplatte auswählen

ENTER - von der ausgewählten Festplatte booten

Pfeiltasten hoch/runter - Dumpfenster scrollen

R - Reboot

S - Shutdown

D - Dump ausblenden (zum Hauptmodus wechseln)

Anmerkung:

Das Herunterfahren wird durch die APM Schnittstelle realisiert. Aus verständ-

lichen Gründen wird es in der nächsten Zeit keine ACPI Umsetzung geben ;).

Inhalt des Archivs

Fertige Images:

boot.iso - zum brennen auf CD

antibootkit.img - auf USB-Stick, Diskette, Festplatte oder "selbst-

ständig" auf CD brennbares Image

Source:

antibootkit.asm - Hauptprogramm

user.config - hier kann der Benutzer einzelne Sachen konfigurieren

(erstmal nur die CUI Farben)

\includes\cui.inc - CUI/Anzeigefunktionen

\includes\defines.inc - globale Definitionen/Structurdokumentation

\includes\pow_mgmt.inc - Funktionen zum Herunterfahren/Neustarten

\includes\sha1.inc - SHA1 Implementierung

Makes:

make.bat - assembliert Source zu einem fertigen Image, benötigt